Investigadores de ciberseguridad han descubierto una campaña de publicidad maliciosa en curso que abusa de la plataforma publicitaria de Meta y secuestra cuentas de Facebook para distribuir información conocida como SYS01stealer.

“Los piratas informáticos detrás de la campaña utilizan marcas confiables para ampliar su alcance”, dijo Bitdefender Labs en un informe compartido con The Hacker News.

“La campaña de publicidad maliciosa aprovecha casi cien dominios maliciosos, utilizados no sólo para distribuir el malware sino también para operaciones de comando y control (C2) en vivo, lo que permite a los actores de amenazas gestionar el ataque en tiempo real”.

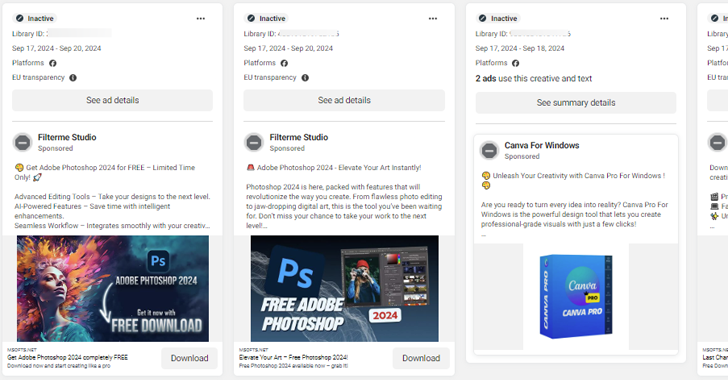

SYS01stealer fue documentado por primera vez por Morphisec a principios de 2023, describiendo campañas de ataque dirigidas a cuentas comerciales de Facebook utilizando anuncios de Google y perfiles falsos de Facebook que promocionan juegos, contenido para adultos y software descifrado.

Al igual que otros programas maliciosos ladrones, el objetivo final es robar credenciales de inicio de sesión, historial de navegación y cookies. Pero también se centra en obtener anuncios de Facebook y datos de cuentas comerciales, que luego se utilizan para propagar aún más el malware a través de anuncios falsos.

“Las cuentas de Facebook secuestradas sirven como base para ampliar toda la operación”, señaló Bitdefender. “Cada cuenta comprometida se puede reutilizar para promover anuncios maliciosos adicionales, amplificando el alcance de la campaña sin que los piratas informáticos tengan que crear nuevas cuentas de Facebook”.

El vector principal a través del cual se distribuye SYS01stealer es a través de publicidad maliciosa en plataformas como Facebook, YouTube y LinkedIn, con anuncios que promocionan temas de Windows, juegos, software de inteligencia artificial, editores de fotografías, VPN y servicios de transmisión de películas. La mayoría de los anuncios de Facebook están diseñados para hombres de 45 años o más.

“Esto efectivamente atrae a las víctimas a hacer clic en estos anuncios y a que les roben los datos de su navegador”, dijo Trustwave en un análisis del malware en julio de 2024.

“Si hay información relacionada con Facebook en los datos, existe la posibilidad no sólo de que les roben los datos del navegador, sino también de que los actores de amenazas controlen sus cuentas de Facebook para difundir aún más la publicidad maliciosa y continuar el ciclo”.

Los usuarios que terminan interactuando con los anuncios son redirigidos a sitios engañosos alojados en Google Sites o True Hosting que se hacen pasar por marcas y aplicaciones legítimas en un intento de iniciar la infección. También se sabe que los ataques utilizan cuentas de Facebook secuestradas para publicar anuncios fraudulentos.

La carga útil de la primera etapa descargada de estos sitios es un archivo ZIP que incluye un ejecutable benigno, que se utiliza para descargar una DLL maliciosa responsable de decodificar e iniciar el proceso de varias etapas.

Esto incluye ejecutar comandos de PowerShell para evitar que el malware se ejecute en un entorno aislado, modificar la configuración de Microsoft Defender Antivirus para excluir ciertas rutas y evitar la detección y configurar un entorno operativo para ejecutar el ladrón basado en PHP.

En las últimas cadenas de ataques observadas por la empresa rumana de ciberseguridad, los archivos ZIP vienen integrados con una aplicación Electron, lo que sugiere que los actores de la amenaza están evolucionando continuamente sus estrategias.

También está presente en Atom Shell Archive (ASAR) un archivo JavaScript (“main.js”) que ahora ejecuta los comandos de PowerShell para realizar comprobaciones de la zona de pruebas y ejecutar el ladrón. La persistencia en el host se logra configurando tareas programadas.

“La adaptabilidad de los ciberdelincuentes detrás de estos ataques hace que la campaña de robo de información SYS01 sea especialmente peligrosa”, afirmó Bitdefender. “El malware emplea detección de espacio aislado, deteniendo sus operaciones si detecta que se está ejecutando en un entorno controlado, a menudo utilizado por los analistas para examinar el malware. Esto le permite pasar desapercibido en muchos casos”.

“Cuando las empresas de ciberseguridad comienzan a marcar y bloquear una versión específica del cargador, los piratas informáticos responden rápidamente actualizando el código. Luego publican nuevos anuncios con malware actualizado que evade las últimas medidas de seguridad”.

Abuso de campañas de phishing Eventbrite

El desarrollo se produce cuando Perception Point detalló campañas de phishing que hacen un uso indebido de los eventos y la plataforma de venta de entradas de Eventbrite para robar información financiera o personal.

Los correos electrónicos, entregados a través de noreply@events.eventbrite(.)com, solicitan a los usuarios que hagan clic en un enlace para pagar una factura pendiente o confirmar la dirección de entrega de su paquete, después de lo cual se les pide que ingresen sus datos de inicio de sesión y de tarjeta de crédito.

El ataque en sí es posible gracias al hecho de que los actores de la amenaza se registran para obtener cuentas legítimas en el servicio y crean eventos falsos abusando de la reputación de una marca conocida, incorporando el enlace de phishing en la descripción o el archivo adjunto del evento. Luego, la invitación al evento se envía a sus objetivos.

“Debido a que el correo electrónico se envía a través del dominio verificado y la dirección IP de Eventbrite, es más probable que pase los filtros de correo electrónico y llegue con éxito a la bandeja de entrada del destinatario”, dijo Perception Point.

“El dominio del remitente de Eventbrite también aumenta la probabilidad de que los destinatarios abran el correo electrónico y hagan clic en el enlace de phishing. Este abuso de la plataforma de Eventbrite permite a los atacantes evadir la detección, lo que garantiza mayores tasas de entrega y apertura”.

La matanza de cerdos de otro tipo

Los cazadores de amenazas también están llamando la atención sobre un aumento en el fraude con criptomonedas que se hace pasar por varias organizaciones para dirigirse a los usuarios con falsos señuelos laborales que supuestamente les permiten ganar dinero mientras trabajan desde casa. Los mensajes no solicitados también afirman representar marcas legítimas como Spotify, TikTok y Temu.

La actividad comienza a través de redes sociales, SMS y aplicaciones de mensajería como WhatsApp y Telegram. Los estafadores instruyen a los usuarios que aceptan aceptar los trabajos para que se registren en un sitio web malicioso utilizando un código de referencia, tras lo cual se les pide que completen diversas tareas: enviar reseñas falsas, realizar pedidos de productos, reproducir canciones específicas en Spotify o reservar. hoteles.

La estafa se desarrolla cuando el saldo de la cuenta de comisiones falsas de las víctimas de repente pasa a ser negativo y se les insta a recargar invirtiendo su propia criptomoneda para ganar bonificaciones por las tareas.

“Este círculo vicioso continuará mientras los estafadores piensen que la víctima seguirá pagando al sistema”, dijeron los investigadores de Proofpoint. “Si sospechan que su víctima se ha dado cuenta de la estafa, bloquearán su cuenta y la engañarán”.

El plan ilícito se ha atribuido con gran confianza a actores de amenazas que también llevan a cabo la matanza de cerdos, lo que también se conoce como fraude de inversión en criptomonedas basado en romances.

“El fraude laboral tiene beneficios menores pero más frecuentes para los defraudadores en comparación con la matanza de cerdos”, afirmó Proofpoint. “La actividad aprovecha el reconocimiento de marca popular en lugar de una larga estafa de confianza basada en el romance”.