Los investigadores de ciberseguridad han advertido sobre un aumento en las páginas de phishing creadas utilizando una herramienta de creación de sitios web llamada Webflow, a medida que los actores de amenazas continúan abusando de servicios legítimos como Cloudflare y Microsoft Sway para su beneficio.

“Las campañas apuntan a información confidencial de diferentes billeteras criptográficas, incluidas Coinbase, MetaMask, Phantom, Trezor y Bitbuy, así como a credenciales de inicio de sesión para múltiples plataformas de correo web de la empresa, así como credenciales de inicio de sesión de Microsoft 365”, dijo el investigador de Netskope Threat Labs, Jan Michael Alcantara. dijo en un análisis.

La compañía de ciberseguridad dijo que rastreó un aumento de 10 veces en el tráfico a páginas de phishing creadas con Webflow entre abril y septiembre de 2024, y los ataques se dirigieron a más de 120 organizaciones en todo el mundo. La mayoría de los destinatarios se encuentran en América del Norte y Asia y abarcan los sectores de servicios financieros, banca y tecnología.

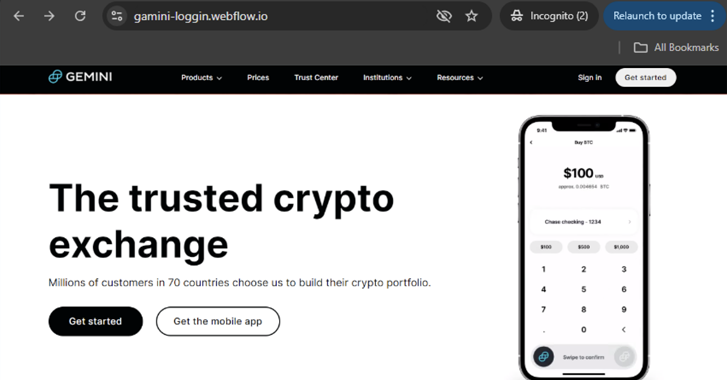

Se ha observado que los atacantes utilizan Webflow para crear páginas de phishing independientes, así como para redirigir a usuarios desprevenidos a otras páginas de phishing bajo su control.

“El primero proporciona a los atacantes sigilo y facilidad porque no hay líneas de código de phishing que escribir y detectar, mientras que el segundo da flexibilidad al atacante para realizar acciones más complejas según sea necesario”, dijo Michael Alcantara.

Lo que hace que Webflow sea mucho más atractivo que Cloudflare R2 o Microsoft Sway es que permite a los usuarios crear subdominios personalizados sin costo adicional, a diferencia de los subdominios alfanuméricos aleatorios generados automáticamente que son propensos a levantar sospechas.

- Cloudflare R2: https://pub-<32_alphanumeric_string>.r2.dev/webpage.htm

- Microsoft Sway: https://sway.cloud.microsoft/{16_alphanumeric_string}?ref={sharing_option}

En un intento por aumentar la probabilidad de éxito del ataque, las páginas de phishing están diseñadas para imitar las páginas de inicio de sesión de sus contrapartes legítimas con el fin de engañar a los usuarios para que proporcionen sus credenciales, que luego se filtran a un servidor diferente en algunos casos.

Netskope dijo que también identificó los sitios web de estafas criptográficas de Webflow que utilizan una captura de pantalla de la página de inicio de una billetera legítima como sus propias páginas de destino y redirigen al visitante al sitio de estafa real al hacer clic en cualquier parte del sitio falso.

El objetivo final de la campaña de criptophishing es robar las frases iniciales de la víctima, lo que permite a los atacantes secuestrar el control de las carteras de criptomonedas y drenar los fondos.

En los ataques identificados por la firma de ciberseguridad, a los usuarios que terminan proporcionando la frase de recuperación se les muestra un mensaje de error que indica que su cuenta ha sido suspendida debido a “actividad no autorizada y falla de identificación”. El mensaje también solicita al usuario que se comunique con su equipo de soporte iniciando un chat en línea en tawk.to.

Vale la pena señalar que los servicios de chat como LiveChat, Tawk.to y Smartsupp se han utilizado indebidamente como parte de una campaña de estafa de criptomonedas denominada CryptoCore por Avast.

“Los usuarios siempre deben acceder a páginas importantes, como su portal bancario o su correo web, escribiendo la URL directamente en el navegador web en lugar de utilizar motores de búsqueda o hacer clic en cualquier otro enlace”, dijo Michael Alcantara.

El desarrollo se produce cuando los ciberdelincuentes anuncian novedosos servicios anti-bot en la web oscura que pretenden eludir las advertencias de Navegación segura de Google en el navegador web Chrome.

“Los servicios anti-bot, como Otus Anti-Bot, Remove Red y Limitless Anti-Bot, se han convertido en la piedra angular de operaciones complejas de phishing”, dijo SlashNext en un informe reciente. “Estos servicios tienen como objetivo evitar que los rastreadores de seguridad identifiquen páginas de phishing y las incluyan en listas de bloqueo”.

“Al filtrar los robots de ciberseguridad y ocultar las páginas de phishing de los escáneres, estas herramientas extienden la vida útil de los sitios maliciosos, ayudando a los delincuentes a evadir la detección por más tiempo”.

También se han descubierto campañas continuas de malspam y publicidad maliciosa que propagan un malware en evolución activa llamado WARMCOOKIE (también conocido como BadSpace), que luego actúa como conducto para malware como CSharp-Streamer-RAT y Cobalt Strike.

“WarmCookie ofrece una variedad de funcionalidades útiles para los adversarios, incluida la implementación de carga útil, manipulación de archivos, ejecución de comandos, recopilación de capturas de pantalla y persistencia, lo que lo hace atractivo para su uso en sistemas una vez que se ha obtenido el acceso inicial para facilitar el acceso persistente a largo plazo dentro de entornos de red comprometidos. “, dijo Cisco Talos.

Un análisis del código fuente sugiere que el malware probablemente haya sido desarrollado por los mismos actores de amenazas que Resident, un implante posterior al compromiso implementado como parte de un conjunto de intrusión denominado TA866 (también conocido como Asylum Ambuscade), junto con el ladrón de información Rhadamanthys. Estas campañas han señalado al sector manufacturero, seguido de cerca por el gobierno y los servicios financieros.

“Si bien los ataques a largo plazo asociados con las campañas de distribución parecen indiscriminados, la mayoría de los casos en los que se observaron cargas útiles de seguimiento se produjeron en los Estados Unidos, con casos adicionales repartidos por Canadá, el Reino Unido, Alemania, Italia, Austria y los Países Bajos. “, dijo Talos.