Se ha observado que los actores de amenazas abusan de la función de aceleración de transferencia de Amazon S3 (Servicio de almacenamiento simple) como parte de ataques de ransomware diseñados para exfiltrar datos de las víctimas y cargarlos en depósitos de S3 bajo su control.

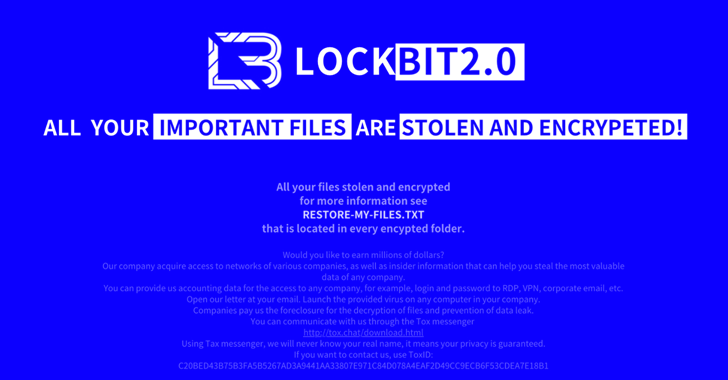

“Se intentó disfrazar el ransomware Golang como el notorio ransomware LockBit”, dijeron los investigadores de Trend Micro Jaromir Horejsi y Nitesh Surana. “Sin embargo, ese no es el caso, y el atacante sólo parece estar aprovechando la notoriedad de LockBit para apretar aún más el lazo sobre sus víctimas”.

Se ha descubierto que los artefactos de ransomware incorporan credenciales de Amazon Web Services (AWS) codificadas para facilitar la filtración de datos a la nube, una señal de que los adversarios están utilizando cada vez más a los proveedores populares de servicios en la nube para realizar esquemas maliciosos.

Se presume que la cuenta de AWS utilizada en la campaña es propia o está comprometida. Tras una divulgación responsable al equipo de seguridad de AWS, las claves de acceso y las cuentas de AWS identificadas se suspendieron.

Trend Micro dijo que detectó más de 30 muestras con los ID de clave de acceso de AWS y las claves de acceso secretas integradas, lo que indica un desarrollo activo. El ransomware es capaz de atacar sistemas Windows y macOS. La empresa de ciberseguridad SentinelOne le ha dado el nombre de NotLockBit.

No se sabe exactamente cómo se entrega el ransomware multiplataforma a un host de destino, pero una vez que se ejecuta, obtiene el identificador único universal (UUID) de la máquina y lleva a cabo una serie de pasos para generar la clave maestra necesaria para cifrar los archivos.

El paso de inicialización es seguido por el atacante que enumera los directorios raíz y cifra los archivos que coinciden con una lista específica de extensiones, no sin antes exfiltrarlos a AWS a través de S3 Transfer Acceleration (S3TA) para una transferencia de datos más rápida.

“Después del cifrado, el nombre del archivo cambia según el siguiente formato:

En la etapa final, el ransomware cambia el fondo de pantalla del dispositivo para mostrar una imagen que menciona LockBit 2.0 en un probable intento de obligar a las víctimas a pagar.

“Los actores de amenazas también podrían disfrazar su muestra de ransomware como otra variante más conocida públicamente, y no es difícil ver por qué: la infamia de los ataques de ransomware de alto perfil presiona aún más a las víctimas para que sigan las órdenes del atacante”, dijeron los investigadores.

El desarrollo se produce cuando Gen Digital lanzó un descifrador para una variante del ransomware Mallox que se detectó en estado salvaje desde enero de 2023 hasta febrero de 2024 aprovechando una falla en el esquema criptográfico.

“Las víctimas del ransomware pueden restaurar sus archivos de forma gratuita si fueron atacadas por esta variante particular de Mallox”, dijo el investigador Ladislav Zezula. “La falla criptográfica se solucionó alrededor de marzo de 2024, por lo que ya no es posible descifrar datos cifrados por las versiones posteriores del ransomware Mallox”.

Cabe mencionar que se descubrió que una filial de la operación Mallox, también conocida como TargetCompany, utilizaba una versión ligeramente modificada del ransomware Kryptina, con nombre en código Mallox v1.0, para violar los sistemas Linux.

“Las variantes de Mallox derivadas de Kryptina son específicas de afiliados y están separadas de otras variantes de Mallox de Linux que han surgido desde entonces, una indicación de cómo el panorama del ransomware ha evolucionado hasta convertirse en una colección compleja de conjuntos de herramientas de polinización cruzada y bases de código no lineales”. señaló el investigador de SentinelOne, Jim Walter, a finales del mes pasado.

El ransomware sigue siendo una amenaza importante, con 1.255 ataques reclamados en el tercer trimestre de 2024, frente a 1.325 en el trimestre anterior, según el análisis de Symantec de datos extraídos de sitios de fuga de ransomware.

Microsoft, en su Informe de defensa digital para el período de un año comprendido entre junio de 2023 y junio de 2024, dijo que observó un aumento de 2,75 veces año tras año en los encuentros vinculados a ransomware operados por humanos, mientras que el porcentaje de ataques que alcanzan el cifrado real fase se ha triplicado en los dos últimos años.

Algunos de los principales beneficiarios del declive de LockBit luego de una operación internacional de aplicación de la ley dirigida a su infraestructura en febrero de 2024 fueron RansomHub, Qilin (también conocido como Agenda) y Akira, el último de los cuales volvió a recurrir a tácticas de doble extorsión después de coquetear brevemente con la exfiltración de datos. y ataques de extorsión solo a principios de 2024.

“Durante este período, comenzamos a ver a los operadores de ransomware como servicio (RaaS) de Akira desarrollando una variante Rust de su cifrado ESXi, construyendo iterativamente sobre las funciones de la carga útil mientras se alejaban de C++ y experimentaban con diferentes técnicas de programación”, Talos dicho.

Los ataques que involucran a Akira también han aprovechado las credenciales de VPN comprometidas y las fallas de seguridad recientemente reveladas para infiltrarse en las redes, así como escalar privilegios y moverse lateralmente dentro de entornos comprometidos como parte de los esfuerzos diseñados para establecer un punto de apoyo más profundo.

Algunas de las vulnerabilidades explotadas por los afiliados de Akira se enumeran a continuación:

“A lo largo de 2024, Akira se ha centrado en un número significativo de víctimas, con una clara preferencia por organizaciones de los sectores de fabricación y de servicios profesionales, científicos y técnicos”, dijeron los investigadores de Talos James Nutland y Michael Szeliga.

“Akira puede estar pasando del uso de la variante Akira v2 basada en Rust y regresando a TTP anteriores utilizando cifradores de Windows y Linux escritos en C++”.