Los investigadores de ciberseguridad han arrojado luz sobre una variante de Linux de una cepa de ransomware relativamente nueva llamada Helldown, lo que sugiere que los actores de amenazas están ampliando su enfoque de ataque.

“Helldown implementa ransomware para Windows derivado del código LockBit 3.0”, dijo Sekoia en un informe compartido con The Hacker News. “Dado el reciente desarrollo de ransomware dirigido a ESX, parece que el grupo podría estar evolucionando sus operaciones actuales para apuntar a infraestructuras virtualizadas a través de VMware”.

Helldown fue documentado públicamente por primera vez por Halcyon a mediados de agosto de 2024, describiéndolo como un “grupo de ransomware agresivo” que se infiltra en las redes objetivo explotando vulnerabilidades de seguridad. Algunos de los sectores destacados a los que se dirige el grupo de delitos cibernéticos incluyen los servicios de TI, las telecomunicaciones, la fabricación y la atención sanitaria.

Al igual que otros grupos de ransomware, Helldown es conocido por aprovechar los sitios de fuga de datos para presionar a las víctimas a pagar rescates amenazando con publicar datos robados, una táctica conocida como doble extorsión. Se estima que atacó al menos 31 empresas en un lapso de tres meses.

Truesec, en un análisis publicado a principios de este mes, detalló las cadenas de ataques Helldown que se han observado utilizando firewalls Zyxel orientados a Internet para obtener acceso inicial, seguido de actividades de persistencia, recolección de credenciales, enumeración de redes, evasión de defensa y movimiento lateral. para finalmente implementar el ransomware.

El nuevo análisis de Sekoia muestra que los atacantes están abusando de fallas de seguridad conocidas y desconocidas en los dispositivos Zyxel para violar las redes, utilizando el punto de apoyo para robar credenciales y crear túneles VPN SSL con usuarios temporales.

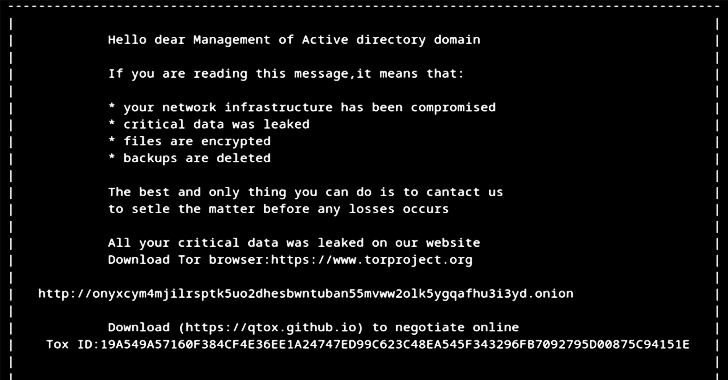

La versión de Helldown para Windows, una vez iniciada, realiza una serie de pasos antes de filtrar y cifrar los archivos, incluida la eliminación de instantáneas del sistema y la finalización de varios procesos relacionados con bases de datos y Microsoft Office. En el paso final, se elimina el binario del ransomware para ocultar las pistas, se coloca una nota de rescate y se apaga la máquina.

Su homólogo de Linux, según la empresa francesa de ciberseguridad, carece de mecanismos de ofuscación y antidepuración, aunque incorpora un conjunto conciso de funciones para buscar y cifrar archivos, no sin antes enumerar y eliminar todas las máquinas virtuales (VM) activas.

“El análisis estático y dinámico no reveló ninguna comunicación de red, ni ninguna clave pública o secreto compartido”, dijo. “Esto es notable, ya que plantea dudas sobre cómo el atacante podría proporcionar una herramienta de descifrado”.

“Terminar las máquinas virtuales antes del cifrado otorga al ransomware acceso de escritura a los archivos de imagen. Sin embargo, tanto el análisis estático como el dinámico revelan que, si bien esta funcionalidad existe en el código, en realidad no se invoca. Todas estas observaciones sugieren que el ransomware no es muy sofisticado y puede todavía está en desarrollo.”

Se ha descubierto que los artefactos de Helldown Windows comparten similitudes de comportamiento con DarkRace, que surgió en mayo de 2023 utilizando código de LockBit 3.0 y luego rebautizado como DoNex. Avast puso a disposición un descifrador para DoNex en julio de 2024.

“Ambos códigos son variantes de LockBit 3.0”, dijo Sekoia. “Dada la historia de cambio de marca de Darkrace y Donex y sus significativas similitudes con Helldown, no se puede descartar la posibilidad de que Helldown sea otro cambio de marca. Sin embargo, esta conexión no se puede confirmar definitivamente en este momento”.

El desarrollo se produce cuando Cisco Talos reveló otra familia de ransomware emergente conocida como Interlock que ha señalado los sectores de atención médica, tecnología y gobierno en los EE. UU., y entidades manufactureras en Europa. Es capaz de cifrar máquinas tanto con Windows como con Linux.

Se han observado cadenas de ataques que distribuyen el ransomware utilizando un binario falso de actualización del navegador Google Chrome alojado en un sitio web de noticias legítimo pero comprometido que, cuando se ejecuta, libera un troyano de acceso remoto (RAT) que permite a los atacantes extraer datos confidenciales y ejecutar PowerShell. Comandos diseñados para soltar cargas útiles para recolectar credenciales y realizar reconocimientos.

“En su blog, Interlock afirma atacar la infraestructura de las organizaciones explotando vulnerabilidades no resueltas y afirma que sus acciones están motivadas en parte por el deseo de responsabilizar a las empresas por la mala ciberseguridad, además de la ganancia monetaria”, dijeron los investigadores de Talos.

Se considera que Interlock es un nuevo grupo que surgió de los operadores o desarrolladores de Rhysida, agregó la compañía, citando superposiciones en el oficio, las herramientas y el comportamiento del ransomware.

“La posible afiliación de Interlock con operadores o desarrolladores de Rhysida se alinearía con varias tendencias más amplias en el panorama de las amenazas cibernéticas”, dijo. “Observamos que los grupos de ransomware diversifican sus capacidades para soportar operaciones más avanzadas y variadas, y los grupos de ransomware se han vuelto menos aislados, ya que observamos que los operadores trabajan cada vez más junto con múltiples grupos de ransomware”.

Coincidiendo con la llegada de Helldown e Interlock, se encuentra otro nuevo participante en el ecosistema de ransomware llamado SafePay, que afirma haber apuntado a 22 empresas hasta la fecha. SafePay, según Huntress, también utiliza LockBit 3.0 como base, lo que indica que la filtración del código fuente de LockBit ha generado varias variantes.

En dos incidentes investigados por la compañía, “se descubrió que la actividad del actor de amenazas se originaba en una puerta de enlace o portal VPN, ya que todas las direcciones IP observadas asignadas a las estaciones de trabajo de los actores de amenazas estaban dentro del rango interno”, dijeron los investigadores de Huntress.

“El actor de amenazas pudo usar credenciales válidas para acceder a los puntos finales de los clientes y no se observó habilitando RDP, ni creando nuevas cuentas de usuario, ni creando ninguna otra persistencia”.