Los actores de amenazas afiliados a Irán han sido vinculados a un nuevo malware personalizado dirigido a entornos de IoT y tecnología operativa (OT) en Israel y Estados Unidos.

El malware tiene un nombre en código. IOCONTROL por la empresa de ciberseguridad OT Claroty, destacando su capacidad para atacar dispositivos IoT y de control de supervisión y adquisición de datos (SCADA), como cámaras IP, enrutadores, controladores lógicos programables (PLC), interfaces hombre-máquina (HMI), firewalls y otros sistemas Linux. plataformas basadas en IoT/OT.

“Si bien se cree que el malware ha sido creado a medida por el actor de la amenaza, parece que es lo suficientemente genérico como para poder ejecutarse en una variedad de plataformas de diferentes proveedores debido a su configuración modular”, dijo la compañía.

El desarrollo convierte a IOCONTROL en la décima familia de malware que destaca específicamente los sistemas de control industrial (ICS) después de Stuxnet, Havex, Industroyer (también conocido como CrashOverride), Triton (también conocido como Trisis), BlackEnergy2, Industroyer2, PIPEDREAM (también conocido como INCONTROLLER), COSMICENERGY y FrostyGoop ( también conocido como BUSTLEBERM) hasta la fecha.

Claroty dijo que analizó una muestra de malware extraída de un sistema de gestión de combustible Gasboy que anteriormente fue comprometido por el grupo de hackers llamado Cyber Av3ngers, que ha sido vinculado a ataques cibernéticos que explotan los PLC de Unitronics para violar los sistemas de agua. El malware estaba integrado en la terminal de pago de Gasboy, también llamada OrPT.

Esto también significa que los actores de la amenaza, dada su capacidad para controlar la terminal de pago, también tenían los medios para cerrar los servicios de combustible y potencialmente robar información de las tarjetas de crédito de los clientes.

“El malware es esencialmente un arma cibernética utilizada por un Estado-nación para atacar infraestructuras civiles críticas; al menos una de las víctimas fueron los sistemas de gestión de combustible Orpak y Gasboy”, dijo Claroty.

El objetivo final de la cadena de infección es implementar una puerta trasera que se ejecuta automáticamente cada vez que se reinicia el dispositivo. Un aspecto notable de IOCONTROL es el uso de MQTT, un protocolo de mensajería ampliamente utilizado en dispositivos IoT, para las comunicaciones, lo que permite a los actores de amenazas disfrazar el tráfico malicioso.

Además, los dominios de comando y control (C2) se resuelven mediante el servicio DNS sobre HTTPS (DoH) de Cloudflare. Este enfoque, ya adoptado por grupos de estados-nación chinos y rusos, es importante, ya que permite que el malware evada la detección cuando envía solicitudes de DNS en texto sin cifrar.

Una vez que se establece una conexión C2 exitosa, el malware transmite información sobre el dispositivo, es decir, nombre de host, usuario actual, nombre y modelo del dispositivo, zona horaria, versión de firmware y ubicación, al servidor, después de esperar más comandos para su ejecución.

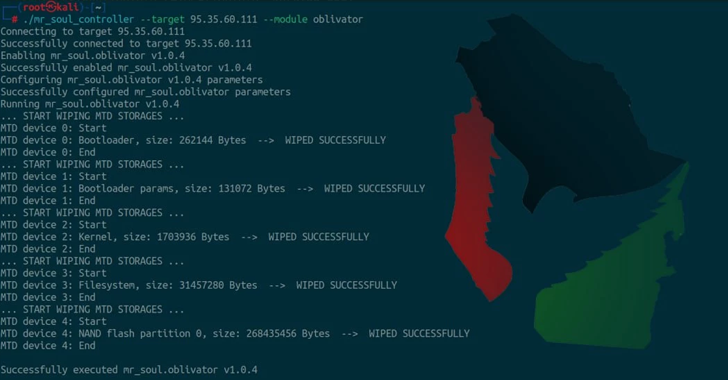

Esto incluye comprobaciones para garantizar que el malware esté instalado en el directorio designado, ejecutar comandos arbitrarios del sistema operativo, finalizar el malware y escanear un rango de IP en un puerto específico.

“El malware se comunica con un C2 a través de un canal MQTT seguro y admite comandos básicos que incluyen ejecución de código arbitrario, autoeliminación, escaneo de puertos y más”, dijo Claroty. “Esta funcionalidad es suficiente para controlar dispositivos IoT remotos y realizar movimientos laterales si es necesario”.