El actor de amenazas conocido como Elefante misterioso Se ha observado que utiliza una versión avanzada de malware llamada Asynshell.

Se dice que la campaña de ataque utilizó señuelos con temas de Hajj para engañar a las víctimas para que ejecutaran una carga maliciosa bajo la apariencia de un archivo de ayuda HTML compilado (CHM) de Microsoft, dijo el equipo Knownsec 404 en un análisis publicado hoy.

Mysterious Elephant, también conocido como APT-K-47, es un actor de amenazas de origen del sur de Asia que ha estado activo desde al menos 2022, apuntando principalmente a entidades paquistaníes.

Se ha descubierto que las tácticas y herramientas del grupo comparten similitudes con las de otros actores de amenazas que operan en las regiones, como SideWinder, Confucius y Bitter.

En octubre de 2023, el grupo fue vinculado a una campaña de phishing que lanzaba una puerta trasera llamada ORPCBackdoor como parte de ataques dirigidos contra Pakistán y otros países.

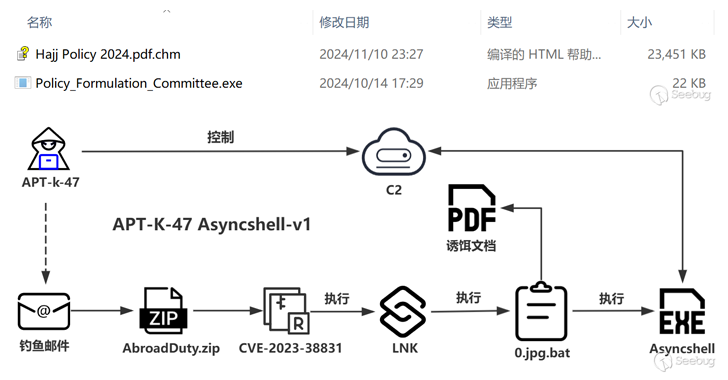

Se desconoce el vector de acceso inicial exacto empleado por Mysterious Elephant en la última campaña, pero probablemente implique el uso de correos electrónicos de phishing. El método conduce a la entrega de un archivo ZIP que contiene dos archivos: un archivo CHM que dice tratar sobre la política del Hajj en 2024 y un archivo ejecutable oculto.

Cuando se inicia el CHM, se utiliza para mostrar un documento señuelo, un archivo PDF legítimo alojado en el sitio web del Ministerio de Asuntos Religiosos y Armonía Interreligiosa del gobierno de Pakistán, mientras que el binario se ejecuta sigilosamente en segundo plano.

Un malware relativamente sencillo, está diseñado para establecer un cmd shell con un servidor remoto, y Knownsec 404 identifica superposiciones funcionales con Asyncshell, otra herramienta que el actor de amenazas ha utilizado repetidamente desde la segunda mitad de 2023.

Hasta la fecha se han descubierto hasta cuatro versiones diferentes de Asyncshell, que cuentan con capacidades para ejecutar comandos cmd y PowerShell. Se ha descubierto que las cadenas de ataques iniciales que distribuyen el malware aprovechan la falla de seguridad de WinRAR (CVE-2023-38831, puntuación CVSS: 7,8) para desencadenar la infección.

Además, las iteraciones posteriores del malware han pasado del uso de TCP a HTTPS para las comunicaciones de comando y control (C2), sin mencionar el uso de una secuencia de ataque actualizada que emplea un script de Visual Basic para mostrar el documento señuelo y ejecutarlo mediante medio de una tarea programada.

“Se puede ver que APT-K-47 ha utilizado Asyncshell con frecuencia para lanzar actividades de ataque desde 2023 y ha actualizado gradualmente la cadena de ataque y el código de carga útil”, dijo el equipo de Knownsec 404.

“En actividades de ataque recientes, este grupo ha utilizado inteligentemente solicitudes de servicio disfrazadas para controlar la dirección final del servidor shell, cambiando del C2 fijo de versiones anteriores al C2 variable, lo que muestra la importancia de los lugares internos de la organización APT-k-47 en Asyncshell. “